Secondo un sondaggio globale condotto da Acserve, il 50% delle PMI è stato preso di mira da un attacco ransomware. I costi sono incredibilmente alti: circa il 30% delle vittime ha dovuto pagare un riscatto di oltre 100.000 dollari e il 20% è stato ricattato per una somma compresa tra 1 e 10 milioni di dollari. È terrificante.

Le aziende dovrebbero iniziare a sviluppare un piano di ripristino di emergenza del ransomware. Scorriamo verso il basso e prepariamoci ai disastri del ransomware.

In questo articolo

Fase 1: creazione di un team per il ripristino di emergenza da ransomware

Sapere chi è responsabile di cosa potrebbe essere estremamente utile in situazioni caotiche come queste.

In genere, un team di ripristino di emergenza (DR) include:

- Coordinatore della gestione delle crisi: Quando si verifica una catastrofe, la tua organizzazione dovrebbe avere un coordinatore della gestione delle crisi sensibile per avviare il piano e coordinare la ripresa.

- Direttore esecutivo: un piano di ripristino di emergenza è solo lettera morta senza che i dirigenti lo approvino in un momento critico. Ne hai bisogno al tavolo per l'approvazione e la supervisione.

- Specialista in continuità aziendale: questa persona è responsabile delle opzioni di sicurezza. Dovrebbero garantire che le vostre operazioni quotidiane tornino alla normalità il prima possibile.

- Rappresentanti di valutazione e ripristino: l'intera infrastruttura deve essere nelle mani dei tuoi esperti IT e di sicurezza. Dovrebbero gestire il ripristino su reti, server, storage e database.

Ogni membro del team di ripristino di emergenza dovrebbe avere ruoli chiaramente definiti e un modello di risposta agli incidenti per evitare panico e confusione. Non fa male nominare e formare i membri del team di backup se i membri originali non sono presenti quando colpisce il ransomware.

Fase 2: stabilire protocolli di risposta agli incidenti

Un protocollo di risposta agli incidenti è un nome di fantasia per una lista di controllo per il ripristino di emergenza. Potresti chiederti: "Come faccio a sapere cosa è necessario fare se non ho esperienza con il ransomware?" Ecco perché pianifichi in base alla previsione, alla probabilità e alle esperienze di altre vittime.

Anche se il recupero gioca un ruolo centrale in questo, non è l'unica cosa che devi fare:

Comprendere l'ambito dell'attacco

Per prima cosa devi conoscere il tuo nemico. Con che tipo di attacco di riscatto hai a che fare? Qual è la superficie di attacco e ha già iniziato a diffondersi?

Informare le autorità competenti

Non denunciare un reato è illegale in molti paesi. Durante la fase di pianificazione, dovresti chiedere ai tuoi rappresentanti quali sono le tue responsabilità legali come vittima del ransomware. In molti casi, ci sarà un protocollo per informare le autorità da seguire.

Assemblare e comunicare

Nel momento in cui conduci un'indagine iniziale e informi la polizia, la tua squadra di ripristino di emergenza dovrebbe già essere riunita. A questo punto, devi contattare e informare gli stakeholder interni ed esterni, dal tuo team PR e legale ai tuoi clienti e al pubblico in generale.

Stabilire la continuità aziendale

In questa fase del piano di risposta agli incidenti, dovresti essere in grado di appoggiarti ai tuoi sistemi di sicurezza e riprendere le normali operazioni aziendali senza alcun ostacolo. È fondamentale in settori come quello sanitario e finanziario, dove anche una piccola battuta d’arresto può avere gravi conseguenze.

Esecuzione di un piano di ripristino di emergenza

Il piano di disaster recovery ottimale dovrebbe aiutarti a ottenere un ripristino point-in-time prossimo allo zero, il che significa che puoi ripristinare i tuoi sistemi a un punto precedente all'attacco con perdite di dati e tempi di inattività minimi.

Fase 3: registrazione dell'intera infrastruttura di rete

Il ripristino di emergenza è impossibile se non si sa come erano le cose prima dell'attacco. Ecco perché è necessario conservare istantanee della tua infrastruttura di rete. La registrazione e il monitoraggio sono essenziali per una risposta efficace, ma molte organizzazioni trascurano di investire in essi.

I record hanno un valore inestimabile per pianificare la strategia di ripristino e in più di un modo. Oltre ad aiutarti a costruire più velocemente un'infrastruttura di rete collassata dopo l'attacco, ti dicono anche molto sui tuoi sistemi essenziali e non essenziali, permettendoti di dare loro la priorità.

In questo modo, gli specialisti del disaster recovery sapranno quali parti dell'infrastruttura ripristinare per prime per mantenere operativa l'azienda. Nel caso in cui siano presenti dipendenze di sistema, anche i record le mostreranno. Sapere tutto questo fa la differenza quando devi agire velocemente.

Ancora una cosa: registrare e monitorare la tua infrastruttura di rete può aiutarti a identificare le vulnerabilità del sistema che in qualche modo sono sfuggite alle crepe.

Fase 4: eseguire backup regolari dei dati

Il backup è un fattore ENORME da considerare quando si crea un piano di ripristino di emergenza del ransomware. Esistono tre tipi principali di backup: completo, incrementale e differenziale:

| Che cos'è? | Per chi è? | |

| Backup completo | Durante un backup completo, l'intera directory di file e cartelle viene copiata contemporaneamente in un'altra posizione. | piccole imprese con quantità di dati poco impegnative. |

| Backup incrementale | Il backup incrementale prevede il backup solo dei file e delle cartelle che sono cambiati dall'ultimo backup. | organizzazioni di grandi dimensioni con notevoli esigenze di backup. |

| Backup differenziale | Analogamente al backup incrementale, salva solo i file e le cartelle che sono stati modificati, ma dall'ultimo backup COMPLETO. | PMI con molti dati ma risorse insufficienti per eseguire backup completi regolari. |

Le organizzazioni che considerano diverse opzioni di backup devono prendere un'altra decisione: archiviazione nel cloud o backup in sede. In generale, ottenere il backup e l'archiviazione sul cloud è una soluzione più sicura, semplice ed economica, soprattutto con i servizi gestiti.

Più che un tipo o una destinazione di backup, la coerenza è fondamentale per il ripristino di emergenza.

Una pianificazione di backup infallibile prevede il salvataggio dei dati il più spesso possibile. Per alcune organizzazioni, i backup incrementali continui hanno più senso dei backup completi settimanali. Ciò dipende in gran parte dalla quantità di dati prodotti, dalla capacità di archiviazione e dal sistema di backup.

Le soluzioni di backup di livello aziendale dovrebbero includere anche la crittografia. Ciò aggiunge un ulteriore livello di sicurezza ai tuoi sistemi, garantendo che i criminali non possano leggere, vendere o altrimenti utilizzare in modo improprio i tuoi dati anche se ne riescono a impossessarsi. La crittografia e i backup dovrebbero andare di pari passo.

Fase 5: Adottare le tecnologie di sicurezza informatica

Le tecnologie di sicurezza informatica di nuova generazione tengono il passo con gli attacchi ransomware, aiutando le aziende che le adottano in tempo a sviluppare un approccio più sistematico alla resilienza dei dati.

Ad esempio, strumenti professionali di recupero dati come Wondershare Recoverit ti consentono di ripristinare rapidamente i tuoi dati ed evitare di pagare il riscatto quando gli aggressori irrompono.

Soluzioni come queste rappresentano un pezzo fondamentale del puzzle del disaster recovery perché sono facili da usare in caso di crisi e hanno tassi di recupero elevati. Possono recuperare qualsiasi formato di file da qualsiasi dispositivo di archiviazione, indipendentemente dal file system. Inoltre, non hanno bisogno di uno specialista del recupero.

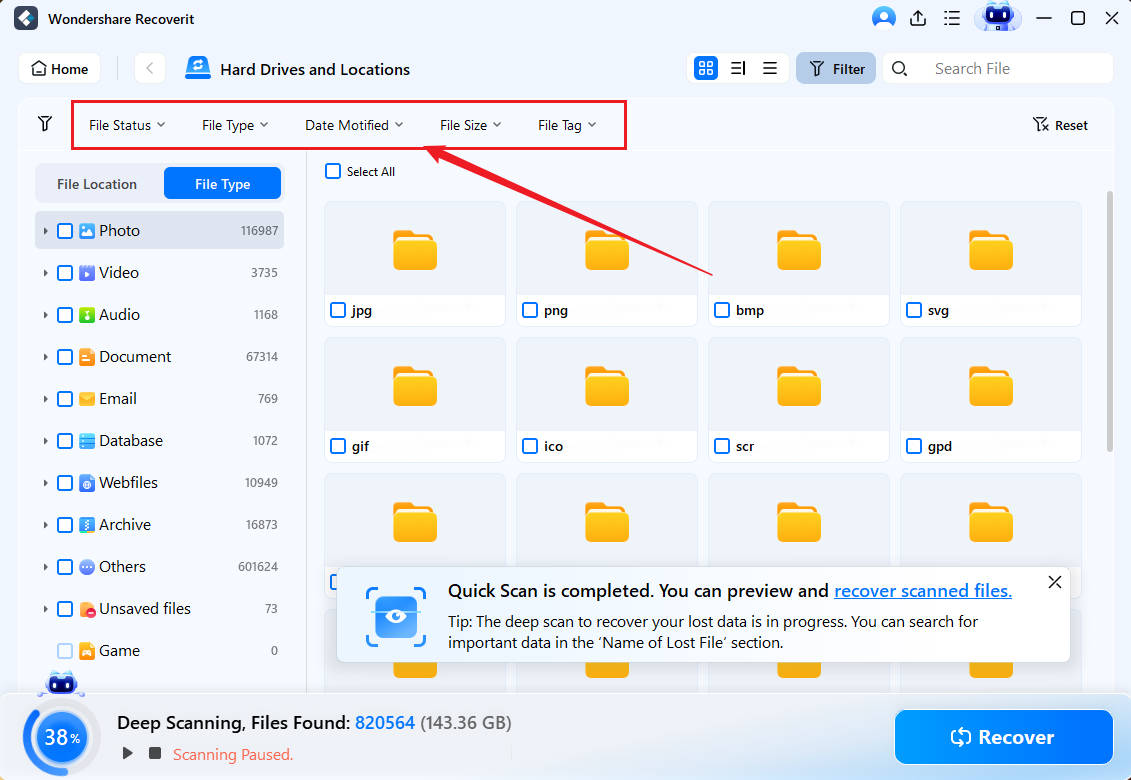

Il recupero dei dati con Wondershare Recoverit è un semplice processo passo passo:

- Innanzitutto, scarica l'app dal sito ufficiale e installala sul computer su cui devi eseguire il ripristino.

- Successivamente, seleziona una posizione per avviare il ripristino. Puoi scegliere qualsiasi disco rigido o dispositivo esterno, eseguire un ripristino del sistema in crash o recuperare dati da NAS o Linux.

- La scansione verrà avviata automaticamente. Attendi che l'app termini la scansione o mettila in pausa se viene visualizzato il file o la cartella che stavi cercando. Puoi anche interrompere la scansione.

- Al termine della scansione, puoi filtrare i risultati per tipo di file, dimensione e tag oppure cercare un file o una cartella specifica per parola chiave.

- Fare doppio click su un file per visualizzarne l'anteprima prima del ripristino. Se decidi di conservarlo, clicca sul pulsante Ripristina.

- Scegli una destinazione di ripristino sicura e clicca su Salva per recuperare i tuoi dati.

- Se non vuoi farlo adesso, puoi salvare i risultati della scansione per un altro momento.

Altre soluzioni di sicurezza informatica che ora sono un must per le aziende sono:

- Endpoint Detection and Response (EDR): i sistemi EDR monitorano e analizzano l'attività degli endpoint per rilevare e rispondere alle minacce avanzate, inclusi gli attacchi ransomware.

- Next-Generation Firewall (NGFW): i firewall sono assolutamente essenziali per la sicurezza informatica. Forniscono una protezione avanzata dalle minacce ispezionando il traffico e bloccando i contenuti dannosi.

- Security Information and Event Management (EM): le soluzioni EM raccolgono e analizzano le informazioni sulla sicurezza all'interno dell'organizzazione per rilevare e rispondere agli attacchi ransomware.

- Email Security Gateway: i gateway di sicurezza e-mail rilevano e deviano le minacce basate su e-mail, inclusi tentativi di pesca e payload ransomware inviati tramite allegati e nomi di immagini.

Fase 6: testare e aggiornare il piano di ripristino di emergenza del ransomware

Molte organizzazioni di tutti i settori imparano presto come evitare ed eliminare il ransomware. Come mai, allora, gli attacchi sono in costante aumento?

Secondo alcuni ricercatori, ciò è dovuto al fatto che molte di queste organizzazioni non riescono a testare e migliorare i propri piani di ripristino di emergenza.

Il test è una misura fondamentale contro il fallimento, poiché mostra dove la risposta all'incidente è insufficiente. Oltre a ciò, insegna la preparazione e ti aiuta ad adottare una mentalità vigile.

Fase 7: formare i dipendenti sulle minacce ransomware

Naturalmente, la formazione è fondamentale per un piano di ripristino di emergenza ransomware di successo. I dipendenti devono essere continuamente formati per riconoscere ed evitare i ransomware e segnalare i loro sospetti al team di sicurezza IT.

Cosa devi insegnare ai tuoi dipendenti? Ci sono diverse abitudini che devono aggiungere alla loro routine quotidiana per proteggersi dalle comuni minacce ransomware:

- Imparare a individuare ed evitare i tentativi di phishing;

- Riconoscere gli allegati sospetti nelle email;

- Utilizzo di fonti di download verificate e conosciute;

- Creare password complesse che non possano essere hackerate;

- Utilizzo della crittografia e della VPN per le transazioni sensibili;

- Nessuna condivisione eccessiva delle informazioni personali online.

Conclusione

L’importanza di disporre di un piano di ripristino di emergenza da ransomware non può essere sopravvalutata. Se hai bisogno di aiuto per crearne uno, trova e assegna le persone giuste al team di risposta agli incidenti. Possono aiutarti a sviluppare e applicare protocolli per il ripristino di emergenza.

Non dimenticare che la sicurezza informatica è un processo continuo. È necessario monitorare i sistemi per individuare eventuali vulnerabilità e minacce e introdurre backup regolari. Adotta strumenti di recupero dati come Recoverit, inizia a formare i tuoi dipendenti e testa il tuo piano il più spesso possibile.