Gli attacchi tradizionali dei virus informatici possono essere molto subdoli. Potresti notare che il tuo computer si è rallentato. Alcuni file potrebbero iniziare a sparire. Altri file sconosciuti, illeggibili e non rimovibili potrebbero comparire.

D'altra parte, gli attacchi ransomware tendono a farsi notare. Poco dopo che attori malintenzionati ti hanno preso di mira, puoi aspettarti una notifica importante che ti informa su ciò che è successo, come è stato il caso dei noti attacchi ransomware WannaCry del 2017.

Il ransomware WannaCry è stato uno degli attacchi più infami nella memoria recente, che ha colpito centinaia di migliaia di persone in tutto il mondo, causando milioni di dollari di danni e influenzando persino il servizio sanitario nazionale inglese.

Scopri di più su questa minaccia, scopri come funzionava il software WannaCry e vedi cosa puoi fare per proteggerti da attacchi simili.

Tabella dei contenuti

Cos'è il ransomware WannaCry?

Quando si tratta di software dannoso, è possibile imbattersi in dozzine di programmi, i più comuni dei quali sono i virus informatici e i worm. Tuttavia, il malware WannaCry non era un tradizionale virus informatico che potevi eliminare con una soluzione antimalware. WannaCry è stato un attacco informatico ransomware che coinvolgeva estorsione di denaro.

Come suggerisce il nome, il ransomware è un software dannoso che tiene in ostaggio i tuoi dati in cambio di un riscatto. Il ransomware Locker ti blocca semplicemente l'accesso al computer finché non paghi agli hacker la somma richiesta.

D'altra parte, il ransomware crittografico cripta i tuoi dati e ti invia la chiave di crittografia una volta che hai soddisfatto le richieste dell'hacker. Il virus WannaCry appartiene a questa categoria.

Nell'attacco informatico WannaCry, gli hacker hanno istruito i bersagli a pagare $300 in Bitcoin al portafoglio specificato entro tre giorni. Dopo tre giorni, il riscatto sarebbe aumentato a $600 in Bitcoin. Solo dopo aver effettuato il pagamento, gli hacker rilascerebbero i dati. Altrimenti, distruggerebbero tutti i dati entro sette giorni dall'attacco.

I hacker sono stati così gentili da promettere "eventi gratuiti" in futuro per i bersagli "che sono così poveri" da non poter permettersi di fare questi pagamenti.

La prima scoperta del ransomware WannaCry

Il 12 maggio 2017 è il giorno fatale in cui il ransomware WannaCry si è infiltrato in oltre 230.000 computer in tutto il mondo e ha iniziato a seminare il caos. Anche se è difficile individuare il primo obiettivo, una delle prime aziende a segnalare l'attacco in Europa è stata la compagnia di telecomunicazioni spagnola Telefónica.

Poco dopo, il servizio sanitario nazionale inglese ha segnalato un attacco WannaCry. Ha colpito oltre un terzo dei trust ospedalieri del NHS, costringendo il NHS a deviare le ambulanze e a cancellare o interrompere interventi chirurgici e altre appuntamenti.

In sole un paio d'ore, l'attacco si è diffuso in oltre 150 paesi e migliaia di obiettivi, con il ransomware WannaCry del 2017 che ha fatto la storia come uno dei più gravi attacchi informatici.

Come funziona il ransomware WannaCry?

Considerando l'ampio impatto di WannaCry, è ragionevole presumere che si tratti di un ransomware piuttosto sofisticato. Continua a leggere per scoprire come funziona l'attacco WannaCry.

Caratteristiche uniche

Il ransomware WannaCry ha preso di mira i computer che eseguivano una versione obsoleta di Microsoft Windows. Ha sfruttato una vulnerabilità EternalBlue.

EternalBlue è una falla nei sistemi operativi obsoleti di Microsoft Windows che sfrutta il modo in cui il sistema operativo implementa il protocollo Server Message Block (SMB) tra diversi nodi di rete (computer, stampanti, router, ecc.).

Sebbene il ransomware WannaCry sembri sofisticato, semplicemente valutando l'entità dell'attacco, l'intero processo di funzionamento è relativamente semplice poiché si basa su una falla in Microsoft Windows.

Le uniche caratteristiche che questo ransomware porta in tavola includono:

- Un'applicazione di crittografia/decrittografia

- File chiave di crittografia

- Una copia del browser Tor (per comunicare con gli hacker)

Con queste tre caratteristiche, WannaCry può crittografare con successo praticamente qualsiasi tipo di file sul tuo computer, inclusi documenti, immagini, video, file di Microsoft Office e tutto ciò che si trova in mezzo.

Metodi di propagazione

Inizialmente, le persone pensavano che il ransomware WannaCry si diffondesse attraverso un attacco di phishing, in cui i bersagli avrebbero scaricato il malware cliccando su un'immagine ricevuta via email. Tuttavia, hanno scoperto rapidamente che non era così.

L'agenzia di sicurezza nazionale degli Stati Uniti (NSA) avrebbe scoperto la vulnerabilità EternalBlue e sviluppato DoublePulsar, un backdoor da installare sui computer compromessi. Prima, un gruppo di hacker chiamato The Shadow Brokers ha rubato le informazioni su DoublePulsar dalla NSA e le ha rese pubbliche nell'aprile 2017.

Da lì, gli esperti hanno ipotizzato che un altro gruppo di hacker, il Lazarus Group, abbia utilizzato le informazioni per creare e diffondere WannaCry.

WannaCry sfrutta l'implementazione del protocollo SMB. Gli attaccanti prima effettuano una scansione delle porte e cercano eventuali computer in una rete che accettino dati dal pubblico internet tramite la porta SMB (porta 445). Una volta identificato un nome debole dell'immagine, gli attaccanti avviano una connessione SMBv1, prendono il controllo del sistema e installano il ransomware.

WannaCry ha un componente worm nel suo ransomware. Questo componente consente di auto-propagarsi senza richiedere azioni da parte del bersaglio (come ad esempio un utente che clicca su un'email con un nome di immagine). Il verme lavora in background, cercando nodi vulnerabili in una rete e rilasciando malware ogni volta che trova un varco.

Processo di crittografia

Prima di crittografare i file, il ransomware WannaCry ha cercato di accedere a un URL casualizzato e (al momento) inesistente. Quando non è riuscito a connettersi a questo URL, ha criptato tutti i file su un determinato sistema.

Il ransomware ha utilizzato una combinazione del criptosistema RSA e dell'algoritmo AES per crittografare i file del sistema bersaglio. Questo includeva tutti i file presenti sui dischi locali, rimovibili e di rete del sistema. Successivamente ha cambiato l'estensione di tutti i file in WNCRY, dopodiché il bersaglio avrebbe ricevuto il famigerato messaggio di notifica dell'attacco e i passaggi per la decrittazione dei file.

Idealmente, dopo aver soddisfatto le richieste degli hacker (ovvero dopo aver pagato il riscatto), il bersaglio riceverebbe una chiave di decrittazione digitale che sbloccherebbe l'accesso ai loro file. Tuttavia, ci sono poche prove a suggerire che uno qualsiasi dei centinaia di obiettivi abbia recuperato con successo i propri file.

Gli effetti del ransomware WannaCry

L'impatto di WannaCry è stato enorme. Le ambulanze dirottate e centinaia di appuntamenti cancellati in Inghilterra erano solo la punta dell'iceberg. Le stime mostrano che il solo NHS ha perso circa £92 milioni nell'attacco.

Mentre il settore sanitario ha subito il maggior impatto, anche altri settori hanno sofferto nell'attacco, tra cui:

- Telecomunicazioni

- Logistica

- Automobilistico

- Istruzione

- Sicurezza

- Gas e benzina

- Marketin

Nel complesso, le loro perdite sono state immense. Anche se non c'è un numero definitivo, le stime mostrano che l'attacco ha causato danni per oltre 4 miliardi di dollari. Questo non è perché 4 miliardi di dollari sono stati pagati come riscatto: la maggior parte delle vittime non ha mai pagato il riscatto per riavere i propri file. La maggior parte dei danni sono stati il risultato di operazioni interrotte.

Come è stato fermato il virus WannaCry?

Inaspettatamente, WannaCry è stato fermato grazie al killswitch incorporato che ha attivato il processo di crittografia. WannaCry avrebbe dovuto cercare di accedere a un URL inesistente per crittografare i file. Quando non riusciva ad accedervi, è iniziata la crittografia.

Marcus Hutchins, un ricercatore britannico in sicurezza informatica, ha scoperto questo killswitch e ha deciso di procedere con l'acquisto del dominio inesistente a quel tempo che WannaCry stava cercando di accedere. Questo significava che il ransomware poteva accedere all'URL e non riuscire a eseguire l'attacco, quindi Hutchins ha interrotto gli attacchi.

Cosa fare in caso di infezione da ransomware WannaCry

Per lo più, WannaCry non rappresenta oggi una minaccia così grande come nel 2017. Tuttavia, è ancora attivo e potrebbe verificarsi un attacco simile di ransomware in qualsiasi momento. Ecco i migliori consigli da seguire se diventi vittima di un attacco informatico simile.

1. Segnalare l'attacco alle autorità.

Il primo passo che vorrai sempre fare è denunciare l'attacco alle autorità, anche se gli aggressori ti istruiscono specificamente a non farlo. A seconda del malware specifico con cui stai combattendo, le autorità potrebbero aiutarti ad eliminare la minaccia molto più velocemente rispetto a se dovessi affrontarla da solo.

I diversi paesi hanno diverse autorità per segnalare i crimini informatici. Negli Stati Uniti, dovresti segnalare gli attacchi informatici all'FBI. Se non sei sicuro su dove andare, contatta l'ufficio del governo locale o la polizia. Almeno dovrebbero essere in grado di aiutarti a raggiungere l'amministrazione necessaria.

2. Isola il tuo dispositivo

Il prossimo passo è isolare il tuo dispositivo. Nella maggior parte dei casi, qualsiasi hardware direttamente connesso al tuo dispositivo (come stampanti o unità locali e rimovibili) è probabilmente anch'esso infetto. Isola quindi ogni singolo dispositivo interessato.

Puoi isolare i tuoi dispositivi tramite:

- Scollegandoli dalla rete

- Scollegandoli dal WiFi

- Disconnettere e spegnerli

Questi passaggi possono aiutare a prevenire ulteriori danni fino a quando non affronti la minaccia.

3. Identificare la minaccia

Ci sono numerose minacce informatiche, e identificare con quale stai avendo a che fare potrebbe essere di grande aiuto.

Per individuare specificamente WannaCry, è sufficiente esaminare i log di sistema e il traffico di rete. Tieni d'occhio da vicino le query DNS per l'URL del killswitch e il traffico in uscita per le porte SMBv1.

4. Utilizzare uno strumento di decrittazione ransomware

A seconda del malware specifico, uno strumento di decrittazione potrebbe aiutarti a riacquistare l'accesso ai tuoi file. Alcuni dei popolari strumenti di decrittazione includono:

- Kaspersky RakhniDecryptor

- Avast

- McAfee Ransomware Recover (Mr2)

- Emsisoft

- Media voti

Sebbene nessuno di questi offra tassi di successo del 100% per tutti i tipi di ransomware, potrebbero essere utili.

5. Ripristina i file con gli strumenti di ripristino.

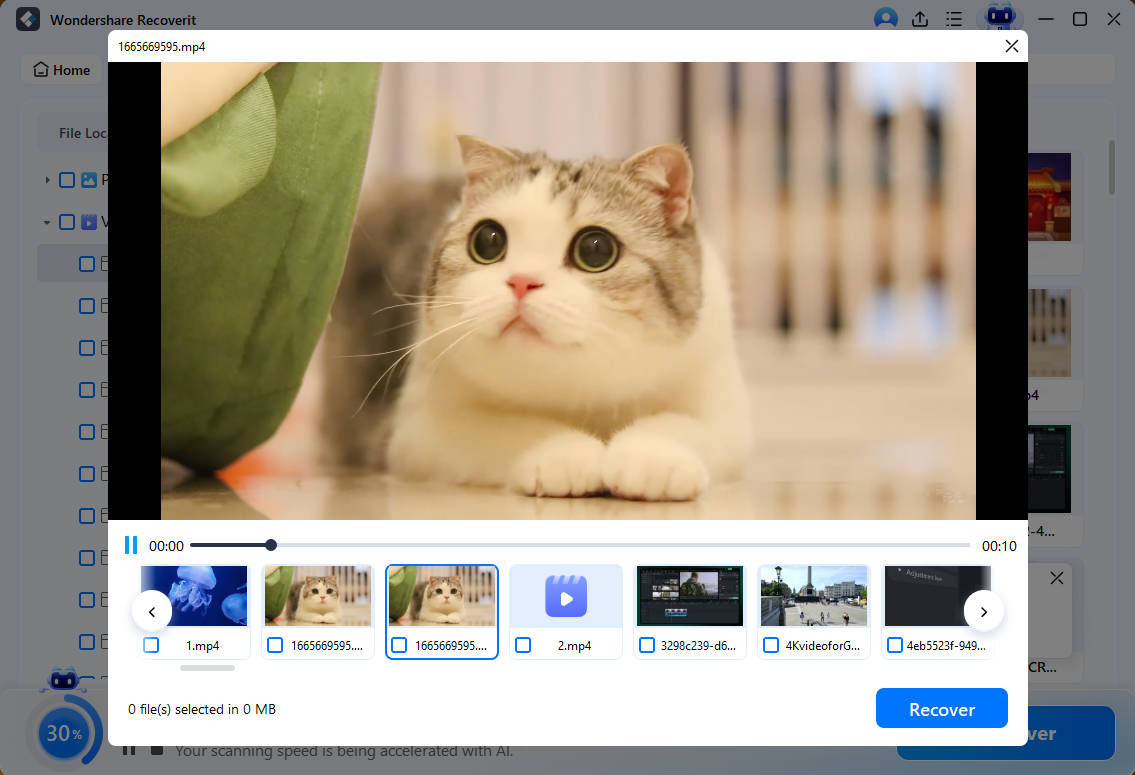

Se non riesci a decrittare i tuoi file dopo un attacco ransomware, c'è comunque un modo per ripristinarli con strumenti come Wondershare Recoverit.

Wondershare Recoverit funziona in quasi tutti i casi di perdita di dati, inclusi gli attacchi di ransomware, e potrebbe aiutarti a recuperare i tuoi file in diversi semplici passaggi.

- Scarica e installa Wondershare Recoverit sul tuo PC.

- Scegli una posizione per avviare il ripristino e clicca su Avvia.

- Il software inizierà automaticamente a eseguire la scansione per i file eliminati dal ransomware WannaCry.

- Anteprima dei file disponibili per il ripristino e fare clic su Ripristina.

- Scegli un percorso di salvataggio e salva i tuoi file.

Se non riesci ad accedere al tuo PC a causa dell'attacco, devi scegliere Recupero del sistema bloccato in Wondershare Recoverit. Vorrai installare il software su un PC funzionante e creare una chiavetta USB avviabile per recuperare i tuoi file.

È ancora una minaccia WannaCry?

WannaCry è stato fermato solo nel 2017. La minaccia esiste ancora oggi. Il ransomware e le sue varianti hanno attaccato le aziende, anche se per fortuna la maggior parte è riuscita a prevenire danni significativi.

La ragione principale per cui WannaCry rimane una minaccia è il mancato aggiornamento del software. Microsoft aveva rilasciato una patch per Windows che avrebbe potuto fermare WannaCry quasi due mesi prima degli attacchi avvenuti a maggio 2017. Se gli utenti interessati avessero aggiornato il loro software non appena l'aggiornamento era disponibile, non parleremmo di WannaCry oggi.

Come proteggere il tuo computer dal ransomware WannaCry

Il segreto per proteggersi dal ransomware WannaCry e da attacchi informatici simili è quello di aggiornare regolarmente tutti i tuoi software, programmi e app.

Mai trascurare gli aggiornamenti del software. La maggior parte di essi include patch critici per la sicurezza e correzioni di vulnerabilità per mantenere i tuoi dati al sicuro e protetti. Anche una singola app obsoleta potrebbe esporti a rischi se ha vulnerabilità conosciute, quindi è nel tuo migliore interesse non correre rischi.

Ulteriori misure che puoi adottare per proteggerti da potenziali attacchi informatici includono:

- Utilizzare un software antimalware

- Utilizzare password complesse

- Evitare nomi di immagini sospetti

- Tenere d'occhio da vicino il traffico della tua rete

- Effettuare regolarmente il backup dei tuoi dati

- Rimanere aggiornati sui rischi della sicurezza informatica

Seguire questi passaggi non ti renderà immune agli attacchi informatici. Tuttavia, può renderti un bersaglio più difficile e ridurre i tuoi rischi di incontrare minacce come WannaCry.

FAQ

Chi c'è dietro il ransomware WannaCry?

Da quanto si sa, il gruppo Lazarus, con legami con il governo nordcoreano, sembra essere il responsabile. Tuttavia, non c'è una prova definitiva che questo gruppo di hacker sia stato dietro gli attacchi.Perché WannaCry è stato così efficace?

WannaCry è stato un successo perché ha sfruttato la vulnerabilità di sicurezza EternalBlue in Microsoft Windows. WannaCry non sarebbe stato così disruptivo se tutti gli utenti avessero aggiornato il loro Microsoft Windows due mesi prima degli attacchi.È WannaCry un virus o un worm?

Tecnicamente, WannaCry è un ransomware con un componente worm. Questo componente consente di auto-propagarsi e continuare a infettare tutti i nodi connessi a una rete senza intervento umano.È morto WannaCry?

WannaCry non è morto. La minaccia esiste ancora, ma grazie a Marcus Hutchins e alla sua scoperta del killswitch, ulteriori attacchi significativi sono stati fermati con successo.Quanti paesi sono stati colpiti da WannaCry?

Le stime mostrano che WannaCry ha colpito circa 150 paesi e 230.000 utenti.È stato WannaCry il ransomware più grande?

Basandosi solo sul suo impatto, WannaCry è stato il ransomware più prominente a colpire il mondo. Altri significativi attacchi ransomware sono stati condotti da TeslaCrypt e NotPetya.Chi ha fermato il virus WannaCry?

Marcus Hutchins, un ricercatore britannico di sicurezza informatica, ha identificato il killswitch di WannaCry. Ha acquistato il dominio che il ransomware doveva utilizzare per accedere e crittografare i file, riuscendo così a fermare ulteriori attacchi.